Auto-Color là mã độc mới trên Linux, tấn công các tổ chức giáo dục và chính phủ, giúp tin tặc kiểm soát từ xa hệ thống bị nhiễm. Cách hoạt động và cách phòng tránh ra sao?

Mã độc nhắm vào các tổ chức giáo dục và chính phủ

Một loại mã độc mới trên hệ điều hành Linux, có tên gọi Auto-Color, đã được phát hiện đang nhắm vào các trường đại học và tổ chức chính phủ ở Bắc Mỹ và châu Á trong khoảng thời gian từ tháng 11 đến tháng 12 năm 2024. Theo báo cáo từ Palo Alto Networks Unit 42, loại mã độc này có khả năng kiểm soát từ xa hoàn toàn hệ thống bị nhiễm và rất khó loại bỏ nếu không có công cụ chuyên dụng.

Nhà nghiên cứu bảo mật Alex Armstrong cho biết: “Sau khi được cài đặt, Auto-Color cho phép tin tặc có quyền truy cập từ xa hoàn toàn vào máy bị nhiễm, khiến việc loại bỏ nó trở nên cực kỳ khó khăn.”

Cách hoạt động của Auto-Color

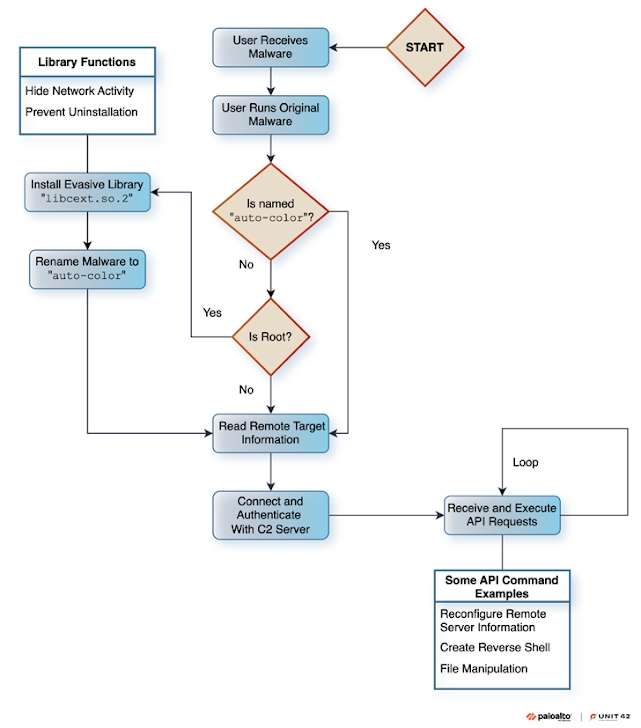

Auto-Color được đặt tên dựa trên cách nó tự đổi tên sau khi được cài đặt thành công. Hiện vẫn chưa rõ cách mã độc này lây nhiễm vào hệ thống, nhưng nó yêu cầu nạn nhân phải tự chạy file độc hại trên máy Linux của họ.

Điểm đáng lo ngại của mã độc này là nó ẩn mình rất tinh vi bằng các phương pháp như:

- Đặt tên file ngụy trang thành những cái tên vô hại như door hoặc egg.

- Giấu kết nối điều khiển từ xa (C2) để tránh bị phát hiện.

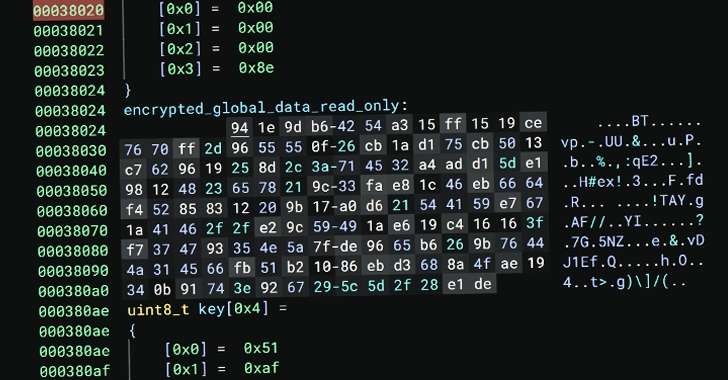

- Sử dụng thuật toán mã hóa riêng biệt để che giấu thông tin liên lạc và cấu hình.

Sau khi được kích hoạt với quyền root, Auto-Color sẽ:

- Cài đặt một thư viện độc hại có tên so.2.

- Tự sao chép và đổi tên thành /var/log/cross/auto-color để khó bị phát hiện.

- Chỉnh sửa tập tin /etc/ld.preload để tồn tại lâu dài trên hệ thống.

Nếu mã độc không có quyền root, nó vẫn cố gắng thực thi một số chức năng mà không cần cài thư viện độc hại.

Cơ chế che giấu và chống gỡ bỏ

Auto-Color sử dụng thư viện độc hại để can thiệp vào hệ thống, cho phép nó:

- Ngăn chặn việc bị phát hiện bằng cách chỉnh sửa tệp /proc/net/tcp, nơi lưu thông tin về các kết nối mạng đang hoạt động.

- Bảo vệ tập tin /etc/ld.preload khỏi bị thay đổi hoặc xóa, làm cho việc gỡ bỏ mã độc này trở nên khó khăn.

Cách hoạt động này tương tự như mã độc Linux nổi tiếng khác là Symbiote.

Quyền kiểm soát mạnh mẽ của tin tặc

Sau khi xâm nhập hệ thống, Auto-Color kết nối với máy chủ điều khiển C2, cung cấp cho hacker khả năng:

- Tạo backdoor (cửa hậu) để truy cập hệ thống từ xa.

- Thu thập thông tin hệ thống.

- Tạo hoặc chỉnh sửa file trên máy nạn nhân.

- Chạy chương trình độc hại.

- Sử dụng máy bị nhiễm như một proxy để truyền dữ liệu giữa hai địa chỉ IP khác nhau.

- Tự hủy bỏ dấu vết khi cần thiết bằng cách kích hoạt “công tắc hủy” (kill switch).

Theo Armstrong: “Ngay khi được kích hoạt, Auto-Color liên lạc với máy chủ điều khiển để nhận lệnh từ xa và có thể mở backdoor trên hệ thống nạn nhân.”

Cảnh báo và biện pháp phòng tránh

Vì Auto-Color yêu cầu nạn nhân tự chạy file độc hại, người dùng Linux cần cảnh giác trước các file lạ và: ✅ Không tải hoặc chạy file từ nguồn không đáng tin cậy.

✅ Giám sát các tập tin hệ thống quan trọng như /etc/ld.preload và /proc/net/tcp.

✅ Sử dụng các phần mềm bảo mật chuyên dụng để phát hiện và loại bỏ mã độc này.

Nếu bạn là quản trị viên hệ thống hoặc người dùng Linux, hãy kiểm tra các dấu hiệu trên để đảm bảo hệ thống không bị nhiễm Auto-Color.

Mã độc Auto-Color là một mối đe dọa nghiêm trọng đối với người dùng Linux, đặc biệt là các tổ chức lớn. Bằng cách áp dụng các biện pháp bảo mật, bạn có thể giảm thiểu nguy cơ bị tấn công và bảo vệ hệ thống của mình trước các cuộc xâm nhập từ xa.